در حال حاضر محصولی در سبد خرید شما وجود ندارد.

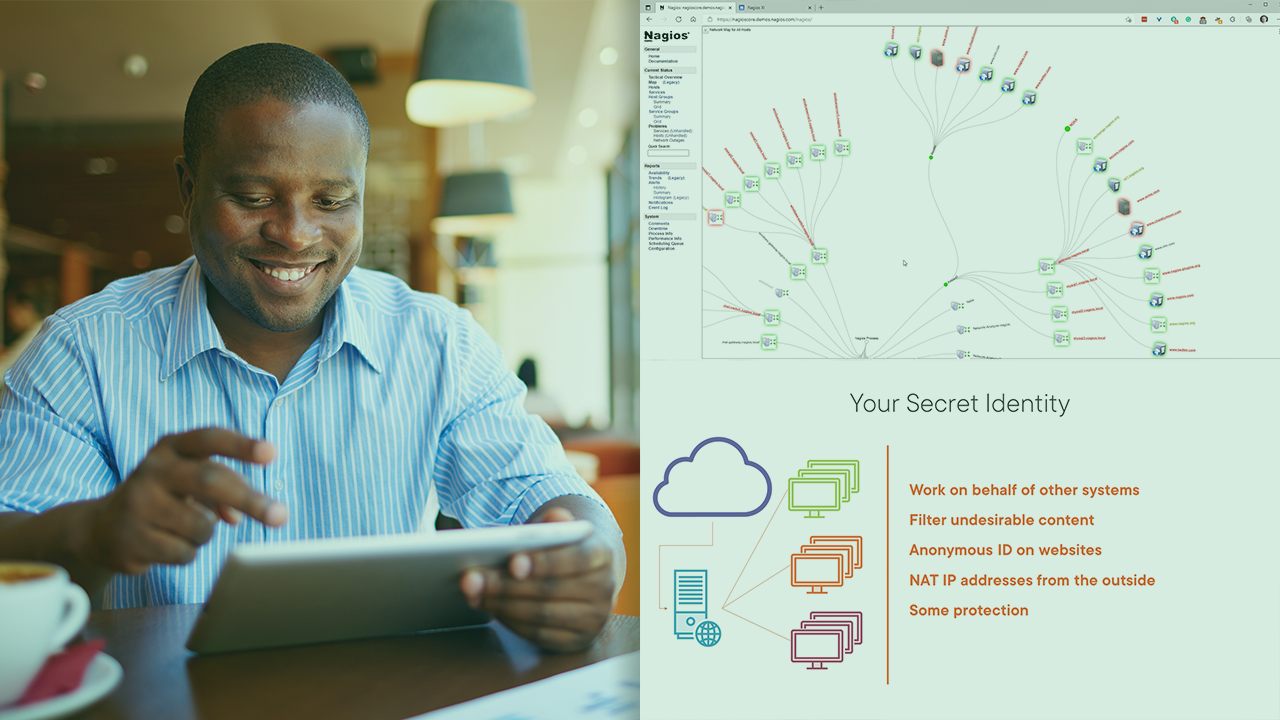

This course will teach you the skills attackers use for scanning and that are needed for the CEH Exam.

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

Ethical Hacking: Understanding Ethical Hacking

-main-resized.jpg)

فیلم یادگیری Ethical Hacking: Hacking the Internet of Things (IoT)

Incident Response and Recovery for CompTIA CySA+

کورس یادگیری Ethical Hacking: Malware Threats

Password and Wireless Attacks with Kali Linux

کورس یادگیری کامل Ethical Hacking: Enumeration

کورس یادگیری Ethical Hacking: Reconnaissance/Footprinting

کورس یادگیری کامل Ethical Hacking: Understanding Ethical Hacking

Ethical Hacking: Reconnaissance/Footprinting

آموزش ایمن سازی عملیات و رصد در CompTIA CySA+