در حال حاضر محصولی در سبد خرید شما وجود ندارد.

این دوره به شما آموزش می دهد که مهاجمان مهارت برای اسکن استفاده می کنند و برای آزمون CEH مورد نیاز است.

آنچه که شما یاد می گیرید

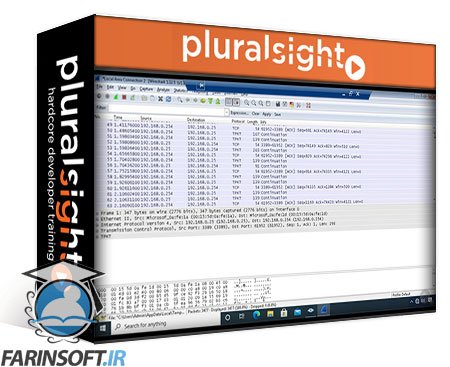

دانستن تمام اهداف در یک شبکه، امکانات را برای مهاجمان باز می کند. در این دوره، هک اخلاقی: شبکه های اسکن، شما یاد خواهید گرفت که چگونه مهاجمان درک کامل تر از چگونگی طراحی زیرساخت های خود را. اول، شما چگونه کشف کنید که چگونه میزبان های مختلف را در یک شبکه کشف کنید. بعد، شما کشف خواهید کرد که چگونه سیستم عامل های مربوط به اهداف ذکر شده را شناسایی کنید. در نهایت، شما یاد خواهید گرفت که چگونه سیستم های IDS و فایروال را دور بزنید. هنگامی که شما با این دوره به پایان رسید، شما مهارت ها و دانش را در مورد چگونگی اسکن یک شبکه برای اهداف مورد نیاز برای امتحان هک اخلاق گواهی کرده اید.

عنوان اصلی : Ethical Hacking: Scanning Networks

سرفصل های دوره :

Cert Trailer_master

مرور دوره

خلاصه اسکن و اهداف آن

انواع اسکن

هدف چیست؟

چه تکنیک ها استفاده می شود؟

چه ابزارهایی استفاده می شود؟

چگونه دستمزد سه طرفه کار می کند

UDP 3-way handshakes

پرچم هدر TCP

نسخه ی نمایشی: یک دستاورد 3 طرفه را ببینید

اگر ...

تعداد زیادی از اسکن

اسکن کامل

نسخه ی نمایشی: اسکن کامل

SHEET OPEN / SCANS SCANS

نسخه ی نمایشی: اسکن نیمه باز / مخفی

Xmas Scans

نسخه ی نمایشی: اسکن Xmas

SPANS FIN

نسخه ی نمایشی: اسکن فین

اسکن صفر

نسخه ی نمایشی: اسکن صفر

Scans UDP

لیست اسکن SSP

نسخه ی نمایشی: فهرست اسکن SSP

روش های فرار IDS

سایر روش های فرار IDS

نسخه ی نمایشی: اسکن بیکار و قطعه IP

Countermeasures

هدف شما اینجا چیست؟

نسخه ی نمایشی: اسکنر IP عصبانی

بهترین دوست جدید شما: nmap

نسخه ی نمایشی: NMAP و HPing3 اسکن

Firewalking چیست؟

بررسی یک فایروال

اثر انگشت سیستم عامل

نسخه ی نمایشی: با استفاده از NMAP به اثر انگشت

Banner Grabbing

نسخه ی نمایشی: با استفاده از Telnet و Netcat به Banner Grab

Countermeasures

اسکن آسیب پذیری چیست؟

انواع اسکنر ها

جوانب مثبت و منفی اسکنرهای آسیب پذیری

چگونه اسکنرهای آسیب پذیری کار می کنند

ابزار اسکن آسیب پذیری

مسائل احتمالی در نظر گرفتن

ابزارهایی که می توانید استفاده کنید

نسخه ی نمایشی: آسیب پذیری اسکن با Nessus

چرا شبکه ها را نقشه می کنید؟

نسخه ی نمایشی: نقشه برداری با Nagios

سایر ابزارهای نقشه برداری

یک پروکسی چیست؟

چرا از یک پروکسی استفاده کنید؟

نحوه استفاده از پروکسی

پروکسی O'Plenty

HTTP تونل زنی

کشف تکنیک های ناشناس

چه چیزی پوشیده شده بود

Ethical Hacking: Scanning Networks

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

Ethical Hacking: Cryptography

آموزش آنالیز امنیتی بوسیله CompTIA CySA+

فیلم یادگیری Performing Non-Technical Tests for CompTIA PenTest+

کورس یادگیری کامل Ethical Hacking: Enumeration

Incident Response and Recovery for CompTIA CySA+

آموزش تست برنامه های کاربردی در مسیر CompTIA PenTest+

کورس یادگیری کامل Ethical Hacking: Understanding Ethical Hacking

آموزش گزارش سازی در CompTIA PenTest+

Ethical Hacking: Vulnerability Analysis

آموزش ایمن سازی عملیات و رصد در CompTIA CySA+

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها