در حال حاضر محصولی در سبد خرید شما وجود ندارد.

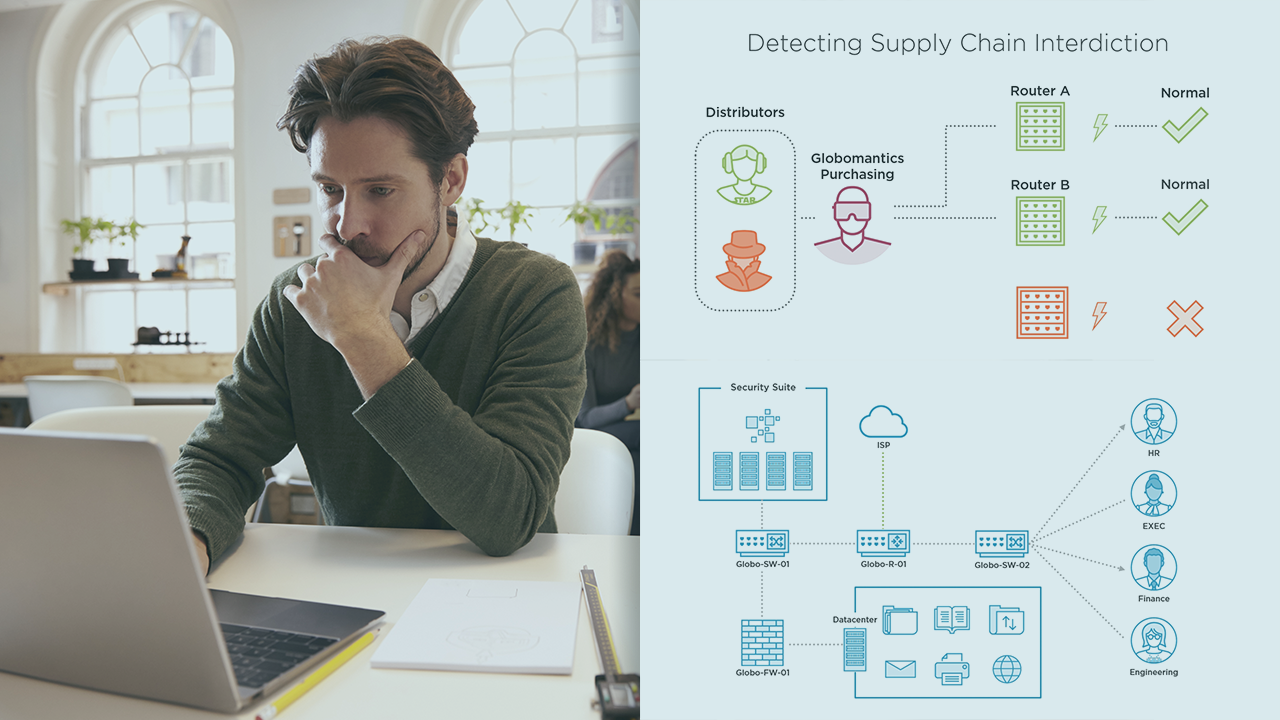

In this course on system anomaly detection, you will explore the use of CPU, RAM, GPU, fans, and power resource usage data to reveal various advanced attacker techniques and uncover events associated with hardware supply chain interdiction.

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

پاسخ به حادثه: تشخیص و تجزیه و تحلیل

Fileless Malware

آموزش فعالیت های پس از حمله در هک و ضد هک

Command and Control with Covenant

Blue Team Tools: Defense against Adversary Activity Using MITRE Techniques

آموزش انجام آنالیزهای امنیت در شبکه

Command and Control with Covenant

OS Analysis with HELK

فیلم یادگیری ضد هک Command and Control with Covenant

فیلم یادگیری Security Event Triage: Revealing Attacker Methodology in Web Application Events

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها