در حال حاضر محصولی در سبد خرید شما وجود ندارد.

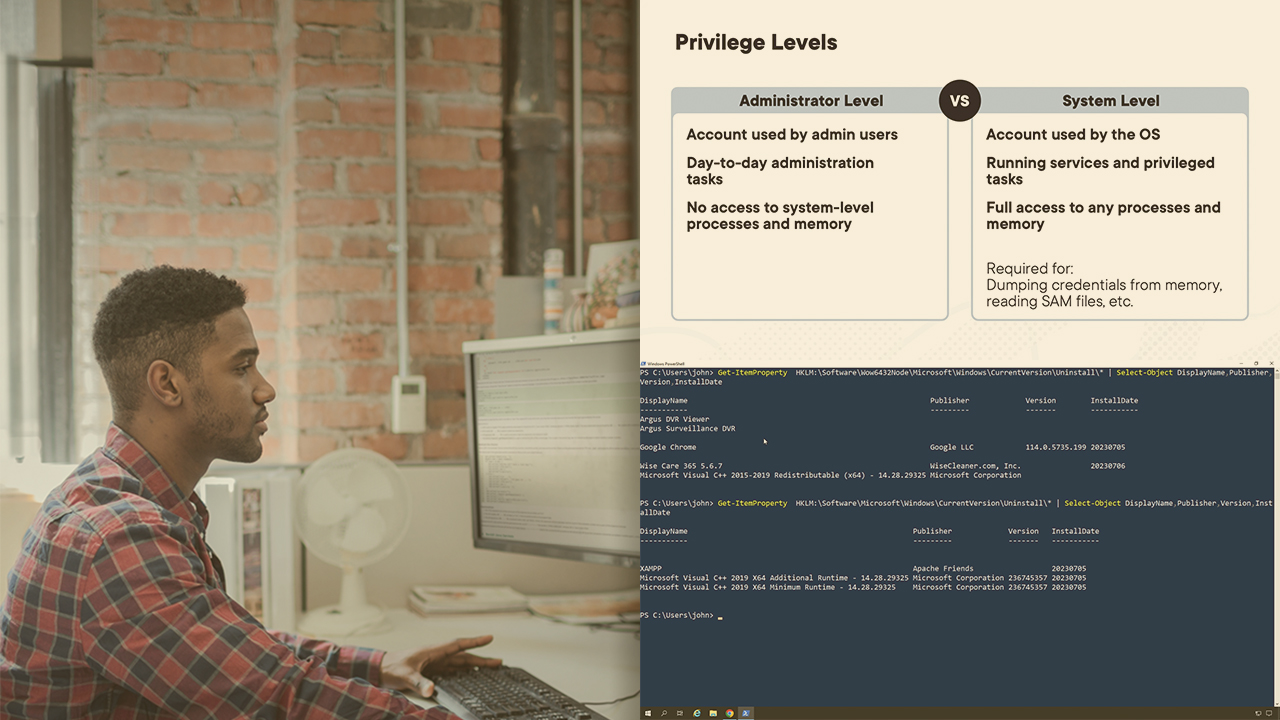

After gaining access to a server in a red team engagement, your next step is to escalate your privileges and establish persistence. This course will teach you post-exploitation techniques with PowerShell.

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

Privilege Escalation with SharpUp

Privilege Escalation with Rubeus

Defense Evasion with ProxyChains

Persistence with pwncat

آموزش جمع آوری اطلاعات تکنیکی بوسیله Maltego CE

Defense Evasion with Invoke-Obfuscation

IBM Security QRadar Functions and Capabilities

کورس کار با Macro Pack

آموزش جمع آوری اطلاعات و اسکن آسیب پذیری های امنیتی برای آزمون CompTIA Pentest+

Monitor and Detect with IBM Security QRadar

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها