در حال حاضر محصولی در سبد خرید شما وجود ندارد.

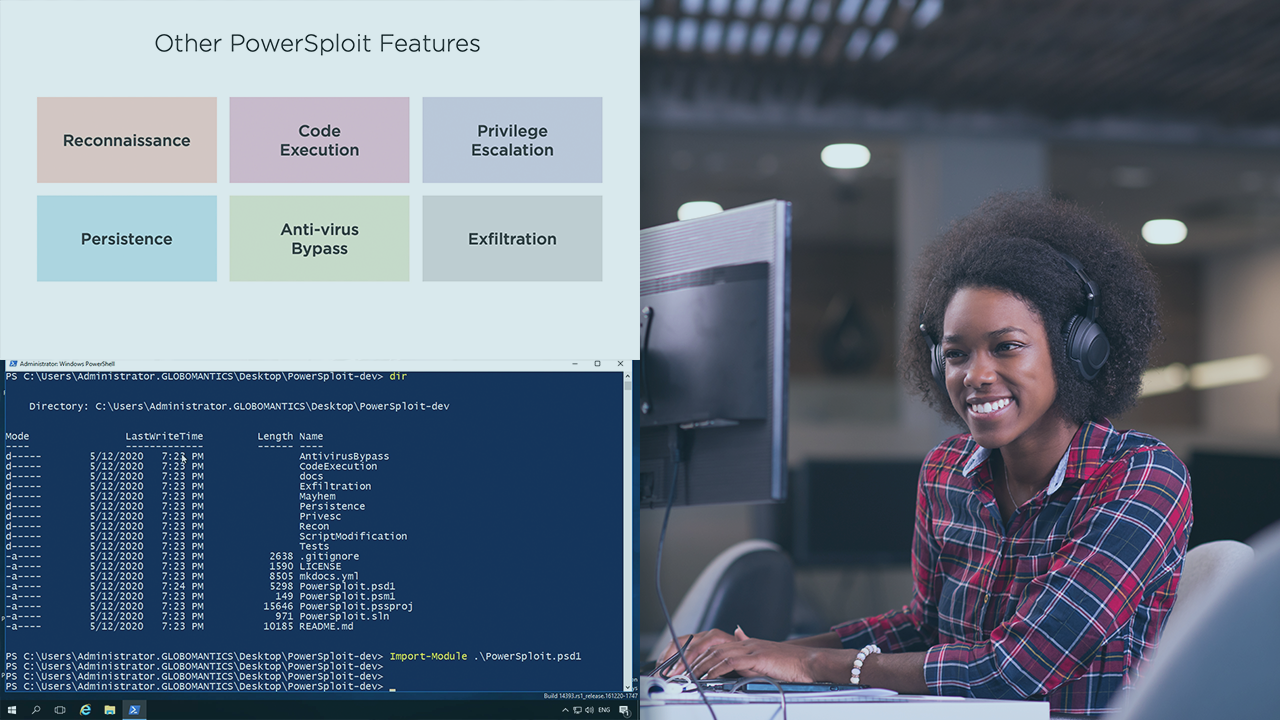

After getting access to a few machines on the network, your next task in a red team engagement is collecting sensitive information. In this course, you will explore the PowerSploit tool, which is one of the main tools of a red team professional.

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

Privilege Escalation with SharpUp

Network Discovery and Enumeration with PowerShell

Initial Access with WiFi-Pumpkin

کشف اطلاعات سرورها بوسیله Seatbelt

Defense Evasion with ProxyChains

Incident Investigation with IBM Security QRadar

Cyber Threats and Kill Chain Methodology (C|TIA Prep)

Persistence with Impacket

Initial Access with Aircrack-ng

Reconnaissance with OWASP Amass

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها