در حال حاضر محصولی در سبد خرید شما وجود ندارد.

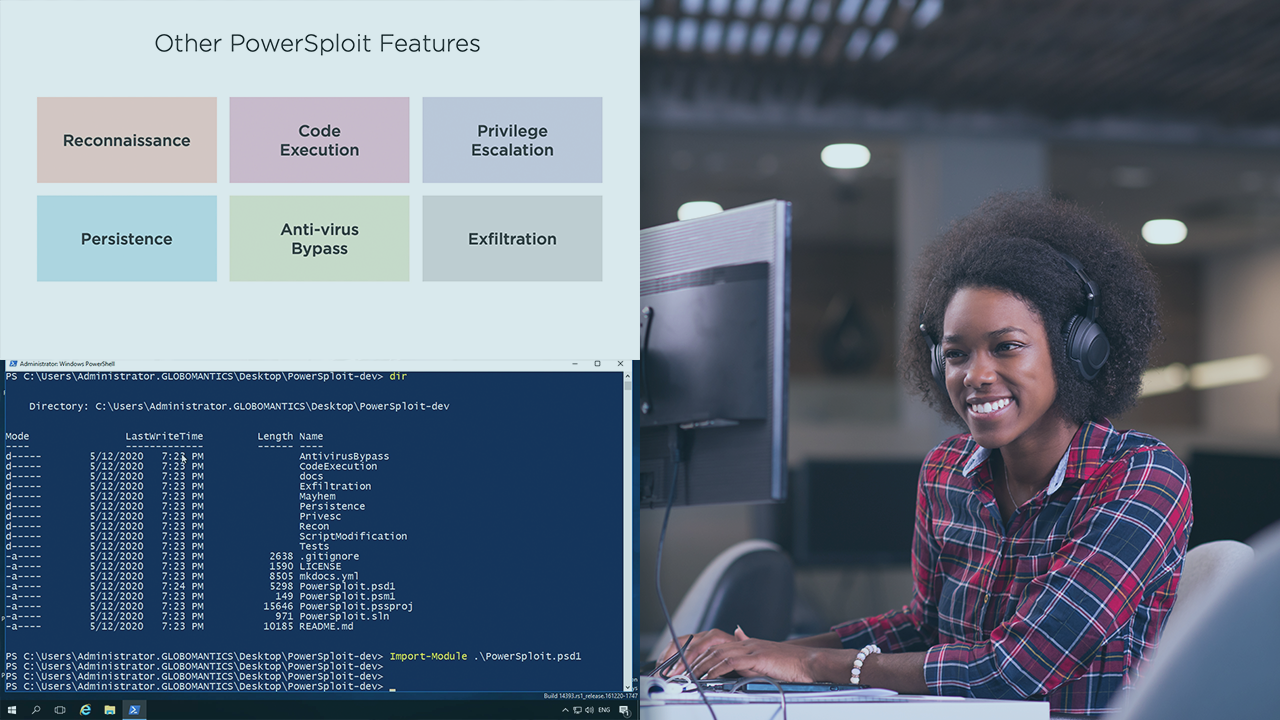

After getting access to a few machines on the network, your next task in a red team engagement is collecting sensitive information. In this course, you will explore the PowerSploit tool, which is one of the main tools of a red team professional.

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

Incident Investigation with IBM Security QRadar

Execution with macro_pack

Planning and Scoping for CompTIA Pentest+

آموزش دسترسی پیدا کردن به شبکه ها بوسیله Aircrack-ng

Technical Information Gathering with Maltego CE 4

IBM Security QRadar Functions and Capabilities

Collection with PowerUpSQL

Monitor and Detect with IBM Security QRadar

Discovery with ADRecon

مباحث گزارش و ارتباطات در مدرک بین المللی CompTIA Pentest+

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها