در حال حاضر محصولی در سبد خرید شما وجود ندارد.

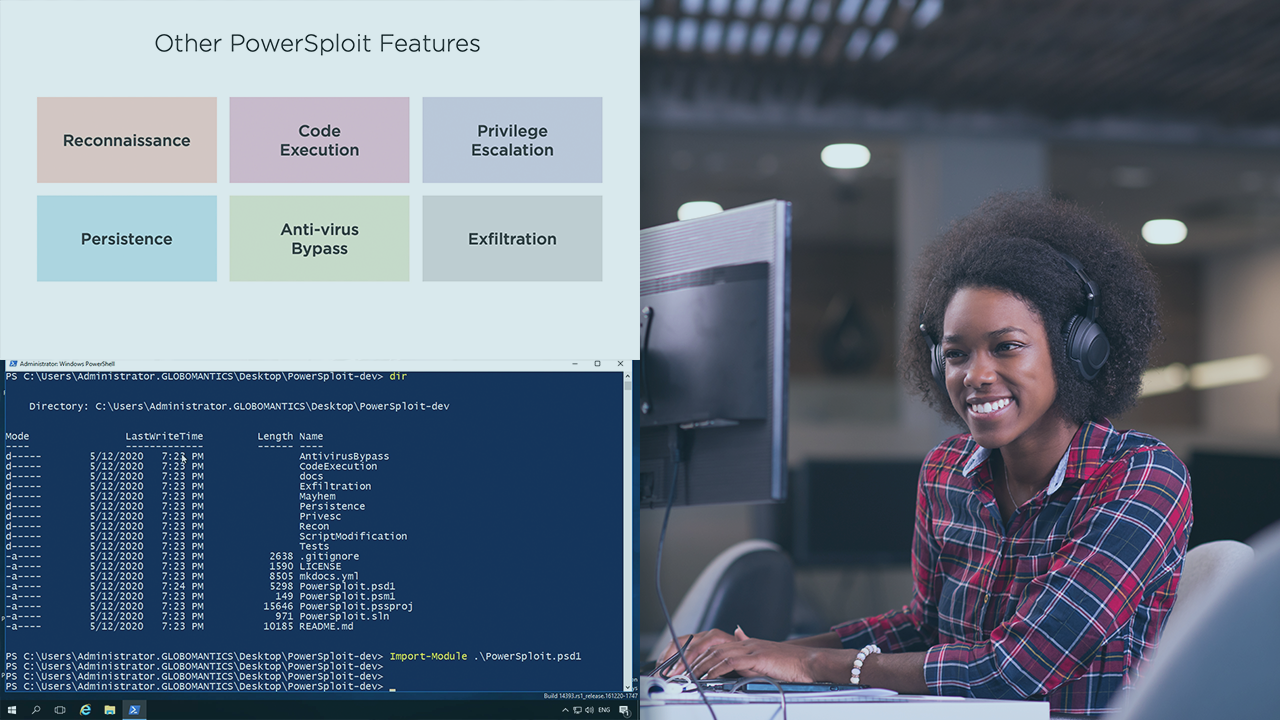

After getting access to a few machines on the network, your next task in a red team engagement is collecting sensitive information. In this course, you will explore the PowerSploit tool, which is one of the main tools of a red team professional.

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

Reconnaissance with OWASP Amass

Custom Dashboards and Reports with IBM Security QRadar

Cyber Threats and Kill Chain Methodology (C|TIA Prep)

فیلم یادگیری کامل Post Exploitation With Meterpreter

Monitor and Detect with IBM Security QRadar

فیلم یادگیری Incident Forensics: Digital Media Acquisition

Initial Access with WiFi-Pumpkin

Persistence with pwncat

Persistence with Impacket

Post Exploitation with PowerShell

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها