در حال حاضر محصولی در سبد خرید شما وجود ندارد.

با مشاهده این کورس آموزشی از طریق انجام پروژه های واقعی و به زبانی بسیار ساده مطالب فراوانی را در رابطه با امنیت کلود یاد می گیرید.

عنوان اصلی : SEC540 Cloud Security and DevOps Automation

مقدمه ای بر DevSecOps:

مقدمه ای بر DevSecOps

کلیدهای دسترسی AWS

آزمایشگاه 10 شروع به کار

آزمایشگاه 10 خلاصه پیکربندی حساب AWS

برنامه درسی SANS DevSecOps

نقشه راه دوره

بررسی اجمالی آزمایشگاه VM

بررسی اجمالی محیط آزمایشگاه

حساب های لایه رایگان ابری

فعال سازی حساب AWS

محدودیت های AWS EC2

حساب کاربری ریشه AWS

نقشه راه دوره 1

ویژگی های امنیتی Azure

امنیت AWS

مدل مسئولیت مشترک آمازون AWS

نقشه راه دوره 2

کار در DevOps CAMS و CALMS

CALMS Culture نشانه های قابل مشاهده فرهنگ DevOps

فرهنگ آرام در نتفلیکس

CALMS اتوماسیون

CALMS همه چیز را به صورت کد خودکار می کند

CALMS اتوماسیون در آمازون

Dev Ops Need for Speed را قطع می کند

لاغر را آرام می کند

CALMS Lean در گروه ING

اندازه گیری آرام

معیارهای سنجش امنیت CALMS

CALMS Measurement در Etsy

CALMS اشتراک گذاری

CALMS اشتراک گذاری در Google

وضعیت فعلی امنیت DevOps

فرهنگ و امنیت CALMS Culture DevOps

چالش های امنیتی در DevOps

دیوارهای سردرگمی

چالش های امنیتی در فناوری DevOps

چالش های امنیتی در یکپارچگی و در دسترس بودن DevOps

چالش های امنیتی در محرمانگی DevOps

چالش های امنیتی در کنترل های جبران کننده DevOps

خطرات تغییرات مکرر

ایمن کردن تغییرات مکرر

تغییرات بزرگ ریسک های بزرگ تغییرات کوچک ریسک های کوچک

SecDevOps DevSecOps DevOpsSec DevOps ناهموار

بستن پنجره نوردهی

خلاصه معرفی DevOps

راه حل DevOps

وضعیت فعلی DevOps

DevOps Unicorns

اسب های DevOps سازمانی نه تک شاخ

رهبران زیرساخت ابری

مقایسه ارائه دهنده ابر

نقشه راه دوره 1

تحویل مستمر در LMAX

تحویل مستمر در مقابل استقرار مستمر

استقرار مداوم

تست دود استقرار CD و بررسی سلامت

قوانین خط لوله سی دی

بسترهای تحویل مداوم

نظارت بر خطوط لوله سی دی شما

مدیریت تحویل مستمر در پایتخت یک

Capital One تحویل مداوم اتاق تمیز

حاکمیت خط لوله تحویل سرمایه وان

کاتای استقرار DevOps

یکپارچه سازی و تحویل مداوم جنکینز

تجسم و مدلسازی خطوط لوله اقیانوس آبی جنکینز

ملاحظات در استفاده از جنکینز برای سی دی

محیط آزمایشگاهی خط لوله جنکینز

مراحل 1 خط لوله جنکینز

مراحل 2 خط لوله جنکینز

خط لوله جنکینز به عنوان نحو اعلامی کد

مدیر اعتبار جنکینز

خلاصه خط لوله سی دی

کاتای استقرار آزمایشگاه 11

کاتای استقرار خلاصه آزمایشگاه 11

نقشه راه دوره 2

خودکارسازی تحویل مداوم و تغییر استاندارد

یکپارچه سازی پیوسته CI

تست امنیت در یکپارچه سازی پیوسته CI

سی دی تحویل مستمر

نقشه راه دوره 1

ارزیابی سریع ریسک

مدل سازی تهدید در DevOps

کنترل نسخه مدیریت کد منبع

مفاهیم Git

Git Workflow Visual Overview

Git Workflow Clone و Edit

Git Workflow CommitShare a Change

تغییر اشتراک گردش کار Git با یک کنترل از راه دور دیگر

قلاب های Git CommitWorkflow

صاحبان کد Git

DevOps و CD را قبل از ایمن کردن آنها درک کنید

بررسی امنیتی صاحبان کد برای تغییرات کد با ریسک بالا

تست واحد

تست واحد نمونه ای از تست واحد ساده

تست واحد موثر برای امنیت

تست واحد برای پوشش تست امنیتی

تست واحد برای امنیت از مسیر مبارک خارج شوید

تست واحد برای ورود به سیستم امنیتی مثال مسیر مبارک

تست واحد برای ورود به سیستم امنیتی مثال IAMROOT

تست واحد برای کنترل دسترسی امنیتی

تست واحد برای هشدار امنیتی در مورد تغییرات کد با ریسک بالا

تحویل ایمن مداوم در توییتر

امنیت TestDriven

تجزیه و تحلیل استاتیک در CD Developer SelfService

تجزیه و تحلیل استاتیک در مشکلات گیر CD در IDE

امنیت در CD Manual Code Reviews

مدیریت بررسی کد با اتوماسیون گردش کار

بررسی کد الگوهای شرح

Lab 12 PreCommit Security

Lab 12 Summary PreCommit Security

نقشه راه دوره 3

امنیت در CD Commit Stage

ادغام امنیت در تحویل مداوم

آزمایشات واحد اجرای مرحله را انجام دهید

انجام مرحله اسکن تجزیه و تحلیل استاتیک در خط لوله CD

تجزیه و تحلیل استاتیک به حداقل رساندن مثبت کاذب

تجزیه و تحلیل استاتیک ارزش گرفتن از ابزار شما

تجزیه و تحلیل استاتیک یافتن ابزار مناسب

چشم انداز فناوری SAST

مدیریت پیکربندی چشم انداز فناوری SAST

پشتیبانی از زبان چشم انداز فناوری SAST 1

پشتیبانی زبان چشم انداز فناوری SAST 2

منبع باز مدیریت آسیب پذیری امنیت برنامه

خط لوله تحویل مداوم

مدیریت آسیب پذیری در DevOps

مدیریت آسیب پذیری ها با استفاده از OWASP DefectDojo

کد مدیریت آسیب پذیری امنیتی برنامه Dx

مدیریت تجزیه و تحلیل مؤلفه های وابستگی آسیب پذیر

مدیریت ابزارهای منبع باز وابستگی های آسیب پذیر

مدیریت ابزارهای تجاری وابستگی های آسیب پذیر

مدیریت مولفه تامین کنندگان کمتر بهتر

سی دی باینری ها را در مخزن آرتیفکت ذخیره کنید

پیش نیازهای آزمایشگاه استاتیک کد تجزیه و تحلیل Phan

پیش نیازهای آزمایشگاه اجرای Phans CLI

کنترل های امنیتی به مراحل CD نگاشت شده است

آزمایشگاه 13 خودکار تجزیه و تحلیل استاتیک

آزمایشگاه 13 خلاصه خودکار تجزیه و تحلیل استاتیک

نقشه راه دوره 4

امنیت در مرحله پذیرش سی دی

CD ProvisionConfigure Test System

تست در سی دی هرم تست را دنبال کنید

مرحله پذیرش انواع تست های امنیتی

اسکن پویا DAST در چالش های CICD

اسکن پویا DAST در عوامل موفقیت CICD

اسکن پویا در CICD OWASP ZAP

نقشه راه دوره 2

اسکن APIها در CICD با استفاده از OWASP ZAP

پویش پویا در CICD Arachni

اتصال حملات امنیتی به سی دی

حملات امنیتی مقدمه ای بر Gauntlt

Gauntlt BDD و Gherkin DSL

آداپتورهای حمله Gauntlt

نمونه حملات Gauntlt

تست خودکار امنیت در چسب OWASP CD

Fuzzing در تحویل مداوم

محدودیت های تست های امنیتی خودکار

امنیت در CD PreCommit Stage

تست های امنیتی طولانی در سی دی

ادغام Manual ReviewsTesting در CD

تست نفوذ در DevOps

پروژه OWASP AppSec Pipeline

الگوی OWASP AppSec Pipeline

ادغام OWASP AppSec Pipeline

اجرای سی دی و تمرین

آزمایشگاه 14 خودکار تجزیه و تحلیل دینامیک

آزمایشگاه 14 خلاصه خودکار تجزیه و تحلیل دینامیکی

خلاصه ایمن تحویل مستمر

ارزیابی ریسک و چالشهای مدلسازی تهدید

چالش های پاداش NetWars

نقشه راه دوره 5

راه اندازی دوره و آزمایشگاه

مقدمه ای بر Cloud و DevOps

تحویل مستمر

تحویل ایمن مستمر

ارکستراسیون زیرساخت ابری:

زیرساخت ابری و ارکستراسیون

دستورات مشترک Azure CLI

رابط خط فرمان AWS

مبانی AWS CLI

مدیریت هویت و دسترسی AWS IAM

جفت کلید EC2

ایجاد جفت کلید AWS CLI EC2

منابع آزمایشگاهی و راه اندازی

آزمایشگاه 21 AWS و پیکربندی جنکینز

خلاصه آزمایشگاه 21 AWS و پیکربندی جنکینز

نقشه راه دوره 2

امنیت در تولید سی دی

بلوک های اصلی AWS

VPC ابر خصوصی مجازی

AWS CLI EC2 VPC ها را توصیف می کند

دروازه اینترنت IGW

CIDR مسیریابی بین دامنهای بدون کلاس

زیر شبکه ها

AWS CLI EC2 زیرشبکه ها را توصیف می کند

زیرشبکه های عمومی

جدول مسیر عمومی

هشدار بله زیرشبکه های عمومی عمومی هستند

نقشه راه دوره 1

زیرشبکه های خصوصی

درگاه NAT ترجمه آدرس شبکه

کنترل دسترسی به شبکه زیرشبکه NACL ها را فهرست می کند

قوانین NACL زیرشبکه عمومی و خصوصی

Elastic Compute Cloud EC2

تصاویر ماشین آمازون AMI

گروه های امنیتی EC2

زیرشبکه عمومی و خصوصی گروه های امنیتی

ابر خصوصی مجازی Dunder Mifflin

زیرشبکه های مدیریت

بررسی اجمالی محیط آزمایشگاه

مناطق AWS و مناطق در دسترس

مناطق AWS پشتیبانی شده توسط دوره

روش های دسترسی ابری

رابط خط فرمان Azure CLI

شروع به کار رابط خط فرمان Azure CLI

نقشه راه دوره 1

نقشه راه دوره 2

Azure Resource Manager ARM

مزایای Azure Resource Manager ARM

ملاحظات مدیریت منابع Azure ARM

Terraform توسط HashiCorp

مزایای Terraform

ملاحظات Terraform

ارائه دهندگان Terraform

Terraform Provisioner

رابط خط فرمان Terraform CLI

راه اندازی زیرساخت سیستم ها

متغیرهای ورودی پایه HCL

ارائه دهنده پایه های HCL

منبع پایه HCL

منبع داده پایه HCL

HCL Basics Null Resource و Local Provisioner

خروجی های پایه HCL

نقشه راه دوره 3

CloudFormation

قالب های CloudFormation

توابع الگوی CloudFormation

زیرساخت به عنوان کد چیست؟

پارامترهای CloudFormation

CloudFormation Mappings

مثال نقشه برداری CloudFormation

منابع تشکیل ابر

مثال منبع CloudFormation

برچسب های منابع CloudFormation

گروه امنیت منابع CloudFormation

نمایه های نمونه CloudFormation EC2

CloudFormation EC2 Instance Profile S3 مثال

CloudFormation نقش IAM

از زیرساخت تا کد

سیاست IAM CloudFormation

شبیه ساز سیاست IAM

داده های کاربر CloudFormation EC2

نمونه EC2 منبع CloudFormation

خروجی های CloudFormation

AWS CLI CloudFormation Deploy Stack

پشته های تو در تو CloudFormation

CloudFormation راهنما برای شروع

رابط طراح CloudFormation

ابر خصوصی مجازی Dunder Mifflin

زیرساخت به عنوان تست کد

پیش نیازهای آزمایشگاه

مدیریت گواهینامه های SSLTLS

بارگذاری گواهینامه های SSLTLS

اسکنر امنیتی CloudFormation Nag

CloudFormation Nag در حال اجرای اسکن

CloudFormation Nag سرکوب موارد مثبت کاذب

Lab 22 CloudFormation Automation

Lab 22 Summary CloudFormation Automation

زیرساخت به عنوان Code TestDriven Infrastructure TDI

مبانی زیرساخت امن به عنوان کد

زیرساخت به عنوان سخت شدن کد

زیرساخت ابر به عنوان خدمات کد

نقشه راه دوره 1

بسته بندی تصاویر طلا ساختمان

شبکه به عنوان کد

شبکه به عنوان ابزار کد

پایگاه های داده در DevOps

پایگاه داده به عنوان ابزار کد

نقشه راه دوره 2

مبانی عروسک اجزای اصلی عروسک

مبانی عروسکی The Puppet DSL

الگوی سرویس فایل بسته عروسکی

نمونه الگوی سرویس فایل بسته عروسکی

ابزار مدیریت پیکربندی

راهنماهای سبک بهترین شیوه ها برای نوشتن کد عروسکی تمیز

نوشتن ابزارهای کد عروسکی تمیز

نوشتن ماژول ها و الگوهای کد عروسکی تمیز 1

نوشتن ماژول ها و الگوهای کد عروسکی تمیز 2

تست خودکار کد عروسکی

عروسک با استفاده از عروسک با AWS

حسابرسی و گزارش عروسکی

امنیت و انطباق با Puppet SIMP

آزمایشگاه 23 پیکربندی را با عروسک مدیریت کنید

خلاصه آزمایشگاه 23 مدیریت پیکربندی با عروسک

سرآشپز مدیریت پیکربندی

زیرساخت امن به عنوان خلاصه کد

ایمن سازی محیط آشپز

عروسک مدیریت پیکربندی

ایمن کردن عروسک

مدیریت پیکربندی Ansible

مدیریت پیکربندی SaltSaltStack

توسعه تامین و تست VM Vagrant

نقشه راه دوره 1

مزایای امنیت کانتینر

مسائل امنیتی کانتینر

Docker Daemon Attack Surface

احراز هویت و مجوز Docker

رسیدگی به اسرار در داکر

جداسازی امنیت کانتینر

فضای نام کاربری امنیت کانتینر

مسمومیت تصویر امنیتی کانتینر

تصاویر رسمی امنیت کانتینر

اسکن تصویر امنیتی کانتینر

ظروف چیست

کانتینر امنیت داکر اسکن امنیتی

امنیت کانتینر اسکنرهای منبع باز Docker

اسکنرهای Docker تجاری امنیت کانتینر

Docker Content Trust

Docker Trusted Registry

استفاده از Docker با مدیر مخزن Artifact

میزبان های Docker امنیت کانتینر

امنیت کانتینر سخت شدن هسته سیستم عامل

اصول سخت شدن امنیت کانتینر به طور خاص برای Docker

محدودیت امنیتی کانتینر اندازه تصاویر

کانتینرها در مقابل VM ها

قابلیت حذف امنیت Docker در لینوکس

Docker Security cgroups

Docker Seccomp

رهنمودهای سخت شدن داکر امنیت کانتینر

معیار امنیت کانتینر CIS برای Docker

راهنمای امنیت کانتینر برنامه NIST SP 800190

امنیت کانتینر ملاحظات چرخه حیات NIST

داکر حمله به امنیت کانتینر

راه حل های دفاعی تجاری در زمان اجرا امنیت کانتینر

MicroVMهای جایگزین داکر و جعبه های ماسه ای هسته

استانداردهای کانتینر

Lab 24 Audit Dockers Security

Lab 24 Summary Audit Dockers Security

خلاصه امنیت Docker

چالش های پاداش NetWars

نقشه راه دوره 3

اکوسیستم داکر

نسخه های داکر

نوشتن Dockerfiles

نوشتن بهترین روش های Dockerfiles

نقشه راه دوره 2

مبانی امنیت ابری

زیرساخت امن به عنوان کد

مدیریت پیکربندی به عنوان کد

امنیت کانتینر

عملیات امنیت ابری:

عملیات امنیت ابری

بررسی اجمالی استقرار Azure DevOps

Azure DevOps

سرویس Azure Kubernetes AKS

مفاهیم سرویس Azure Kubernetes

Azure Kubernetes Service CLI یا Azure Cloud Shell

سرویس Azure Kubernetes Terraform 1

سرویس Azure Kubernetes Terraform 2

سرویس Azure Kubernetes Terraform 3

Azure Application Gateway

Azure جهانی در دسترس بودن بالا

نقشه راه دوره 1

نقشه راه دوره 2

بررسی اجمالی استقرار AWS

کنترل نسخه دسترسی به CodeCommit با استفاده از SSH

یکپارچه سازی و تحویل مستمر CodePipeline

مراحل CodePipeline را تعریف کنید

مشاهده پیشرفت استقرار

نمای کلی CodeBuild

مراحل CodeBuild

ملاحظات امنیتی برای CloudBased CICD

خدمات EC2 کانتینر بررسی اجمالی ECS

بررسی اجمالی محیط آزمایشگاه

خوشه های ECS

تعادل بار الاستیک AWS

Application Load Balancer

Dunder Mifflin Virtual Private Cloud با ECS

پیکربندی نادرست امنیت ابری

اطلاعیه هشدار سطل AWS S3

Bug Leaky Buckets را شکار کنید

نقش خدمات برای محدود کردن دسترسی

پیکربندی راهاندازی باگ را پیدا کنید

نگرانیهای مربوط به پیکربندی راهاندازی باگ را پیدا کنید

مدیریت ارکستراتور کانتینر

پیکربندی Bug TLS را شکار کنید

سیاست های امنیتی ELB

خلاصه ای از مسائل امنیتی AWS

بررسی امنیت CloudFormation Lab 31

بررسی امنیت CloudFormation خلاصه آزمایشگاه 31

مدیریت سکوهای ارکستراتور کانتینر

مدیریت خطرات امنیتی ارکستراتور کانتینرها

امنیت Kubernetes

راهنمای امنیتی Kubernetes

ابزارهای امنیتی Kubernetes

نقشه راه دوره

امنیت در CodePipeline SAST با CodeBuild

افزودن SAST به CodePipeline

افزودن SAST به پروژه CodePipeline New CodeBuild

افزودن SAST به CodePipeline Run on Container

افزودن SAST به اشکالات امنیتی CodePipeline Find

افزودن SAST به مرحله تست CodePipeline

گسترش SAST در CodePipeline

گسترش SAST در CodePipeline نتایج SAST را منتشر کنید

گسترش SAST در CodePipeline Jenkins Setup

گسترش SAST در CodePipeline Set Build Trigger

بررسی تزریق فرمان

گسترش SAST در CodePipeline Configure PostBuild

تست نفوذ و اسکن DAST در ابر

ملاحظات فنی DAST Cloud Scanning

هشدار SSLTLS پیش نیاز آزمایشگاه

تجزیه و تحلیل کد آزمایشگاه 32 در CodePipeline

تجزیه و تحلیل کد آزمایشگاه 32 در خلاصه CodePipeline

مثال تزریق SQL

Bug SQL Injection را شکار کنید

رفع کد برای تزریق SQL

ایست بازرسی

تست امنیت در CodePipeline

امنیت در CodePipeline SAST با یکپارچه سازی CI

امنیت در CodePipeline SAST با Lambda

نقشه راه دوره

CloudWatch یک متریک را ترسیم می کند

مانیتورینگ و متریک برای DevSecOps

Infrastructure Discovery osquery و OSQL

osquery در محیط های سازمانی

موارد استفاده osquery

مانیتورینگ تشخیص ناهنجاری

هشدار دادن به گرافانا در حال افزایش هشدار سستی

نظارت بر تولید در Etsy

دفاع مبتنی بر حمله

پلت فرم SaaS علوم سیگنال برای مشاهده امنیت وب

امنیت در عملیات CD

چک های پس از تولید

روزهای بازی پاسخ به حادثه و مرگ پس از مرگ

ابزار سردخانه برای تجزیه و تحلیل یک حادثه

بازیهای جنگ امنیتی و تمرینهای آتش تیم قرمز

مطالعه موردی تمرینات آتش مستمر تیم قرمز در Intuit

مانیتور آزمایشگاه 33 با داشبورد

مانیتور خلاصه آزمایشگاه 33 با داشبورد

مانیتورینگ و متریک در DevOps

جریان داده های متریک

فرمت های داده های متریک

پردازش داده های متریک

CloudWatch

CloudWatch Log Insights

فیلتر متریک CloudWatch

نقشه راه دوره 1

مدیریت کلید رمزگذاری S3 ServerSide

رمزگذاری S3 ClientSide

استفاده از رمزگذاری ServerSide با S3 Upload File 1

رمزگذاری پیش فرض S3

ایمن سازی داده ها در سرویس پایگاه داده رابطه ای Rest RDS

هشدارهای رمزگذاری RDS

ایجاد یک نمونه RDS رمزگذاری شده 1

ایجاد یک نمونه RDS رمزگذاری شده 2

ایجاد یک نمونه RDS رمزگذاری شده 3

امنیت ذخیره سازی Azure

ذخیره سازی داده در AWS

ایمن سازی داده ها در حالت استراحت

رمزگذاری سمت سرور 1

رمزگذاری سمت سرور 2

رمزگذاری سمت مشتری 1

رمزگذاری سمت مشتری 2

ایمن سازی داده ها در Rest S3

نقشه راه دوره 1

مدیریت کلیدی

نقشه راه دوره 2

Azure Key Vault 1

Azure Key Vault 2

اسرار ذخیره سازی خزانه کلید لاجوردی

نمای کلی KMS 1

نمای کلی KMS 2

زیرساخت KMS

مفاهیم اساسی KMS 1

مفاهیم اساسی KMS 2

اسرار چیست

استفاده از KMS

سیاست های کلیدی

ایجاد یک الگوی CMK CloudFormation

رمزگذاری مستقیم KMS

KMS SDK

KMS و کلیدهای اصلی خود مدیریتی

CloudHSM

مدیریت اسرار

فروشگاه پارامترهای SSM Simple Systems Manager

Simple Systems Manager SSM Parameter Store مثال

چگونه اسرار را در کد حفظ نکنیم

فروشگاه پارامتر در مقابل مدیر اسرار

راه حل های شخص ثالث

نقشه راه دوره 3

Secret Keepers نگاهی دقیق تر به HashiCorp Vault

Secret Keepers Vault Secrets Engines

راز نگهبانان با استفاده از خرک

پیکربندی مخفی نگهبانان مخفی

راه اندازی اسرار آزمایشگاهی

آزمایشگاه 34 اسرار مدیریت

آزمایشگاه 34 خلاصه مدیریت اسرار

با GitHub به خصوص مراقب باشید

خلاصه مدیریت اسرار

چالش های پاداش NetWars

نقشه راه دوره 4

جلوگیری از اسرار در کد

مدیریت اسرار در ابزارهای مدیریت پیکربندی

نگهبانان راز

راه حل های منبع باز Secret Keepers

بازرگانی Secret Keepers

عملیات امنیت ابری

امنیت در Cloud CICD

نظارت مستمر امنیت

حفاظت از داده ها

مدیریت اسرار

امنیت ابری به عنوان یک سرویس:

امنیت ابری به عنوان یک سرویس

تعویض وزن مدیر ترافیک

BlueGreen Deployment AKS

BlueGreen Deployment AWS

نمونه های EC2 DNS را به روز می کنند

AWS Route 53 Weighted Routing

گروه های هدف وزنی نمونه های EC2

تغییر وزن گروه هدف

EC2 Container Service ECS به روز رسانی DNS

EC2 Container Service ECS Swap ECS Service

تعویض سرویس ECS

نقشه راه دوره 1

عوامل در ارزیابی گزینه های استقرار BlueGreen

Lab 41 BlueGreen Deploy for Security

خلاصه آزمایشگاه 41 BlueGreen Deploy for Security

کنترل دسترسی خراب

مثال مرجع شی مستقیم ناامن

کنترل دسترسی شکسته باگ را شکار کنید

رفع کد برای کنترل دسترسی شکسته

استقرار BlueGreen

BlueGreen Deployment Azure

ماشین های مجازی استقرار BlueGreen

نقشه راه دوره 1

ایجاد یک توزیع CloudFront

زمان استفاده از URL های امضا شده در مقابل کوکی های امضا شده

کنسرو در مقابل سیاست های سفارشی

استفاده از URL های امضا شده

کدی برای ایجاد URL های امضا شده با یک خط مشی سفارشی

استفاده از کوکی های امضا شده

کد ایجاد کوکی های امضا شده با خط مشی کنسرو شده

مدیریت جلسات شکسته

همان خط مشی مبدا

CORS به اشتراک گذاری منابع CrossOrigin

CDN شبکه تحویل محتوا

CORS ساده مثال

پیش از پرواز CORS مثال

پیکربندی Bug S3 CORS را شکار کنید

Lab 42 CloudFront Content Protection

Lab 42 Summary CloudFront Content Protection

مشکلات تحویل محتوا

Azure CDN

امضای توکن CDN Azure

CloudFront Origin Access Identity

محدود کردن دسترسی به محتوای S3

ایمن سازی محتوا با CloudFront

استفاده از URL های امضا شده و کوکی ها

نقشه راه دوره 1

چالش های امنیتی میکروسرویس ها 2

کنترل های امنیتی میکروسرویس

Microservice Security API Gateway

API Gateway ProsCons

Microservice API Gateway Architecture

گزینه های احراز هویت MicroserviceCloud

سرویس رمز امنیتی STS

دستورات سرویس رمز امنیتی STS API

STS API Gateway CloudFormation نقش مثال

فدراسیون هویت

سطح حمله معماری یکپارچه

مثال فدراسیون سازمانی STS

فدراسیون هویت وب

مثال فدراسیون هویت وب STS

ارائه دهندگان احراز هویت اضافی

مجوز امنیتی میکروسرویس و کنترل دسترسی

آسیب پذیری بحرانی JWT

بهترین روش های امنیتی JWT

سرویس امنیتی میکروسرویس احراز هویت متقابل TLS

MicroserviceContainer PKI استقرار

کدگذاری امن میکروسرویس

کنترل های امنیتی معماری یکپارچه

نقشه راه دوره 2

Azure API Management

دروازه API AWS

ایجاد دروازه API

API Gateway Authentication and Authorization

پیکربندی نوع مجوز دروازه API

پیکربندی یک API Gateway Custom Authorizer

API Gateway Client Certificate Authentication

پیکربندی مجوزهای ثبت استقرار API

تنظیمات روش اشکال را جستجو کنید

میکروسرویس ها

آزمایش پیش نیاز آزمایشگاه API Gateway Endpoint

پیش نیاز آزمایشگاه فراخوانی نقطه پایانی دروازه API

پیش نیاز آزمایشگاه فراخوانی API Gateway با پستچی

نمونه خروجی پستچی

آزمایشگاه 43 با استفاده از دروازه API

خلاصه آزمایشگاه 43 با استفاده از دروازه API

معماری میکروسرویس

سطح حمله معماری میکروسرویس

پیچیدگی میکروسرویس ها مثال توپولوژی Netflixs

معاوضه های میکروسرویس ها

چالش های امنیتی میکروسرویس ها 1

نقشه راه دوره 1

بهترین روش های امنیت بدون سرور

موارد استفاده امنیتی بدون سرور

Azure Functions Serverless

ویژگی های امنیتی بدون سرور Azure Functions

AWS Lambda

مدل برنامه نویسی لامبدا

مدل امنیتی لامبدا

ثبت و حسابرسی لامبدا

لایه های AWS Lambda

امنیت لایه های لامبدا

بدون سرور چیست

PureSec FunctionShield

PureSec FunctionShield Nodejs مثال

شکار اشکال ایجاد یک تابع لامبدا

نگرانی های مربوط به عملکرد Bug Lambda را بررسی کنید

نقش اجرای اشکال لامبدا را شکار کنید

کد عملکرد بررسی پیش نیاز آزمایشگاه

امنیت بدون سرور آزمایشگاه 44

امنیت بدون سرور خلاصه آزمایشگاه 44

چالش های پاداش NetWars

نقشه راه دوره 2

معنی جدیدتر بدون سرور

مزایای بدون سرور برای تیم های DevOps

مزایای امنیتی بدون سرور

نگرانی های امنیتی بدون سرور

کانتینر امنیتی بدون سرور ماندگاری زمان اجرا

امنیت بدون سرور و برنامه

منابع امنیتی بدون سرور OWASP

ارکستراسیون استقرار

تحویل امن محتوا

امنیت میکروسرویس

امنیت بدون سرور

مطابقت به عنوان کد:

مطابقت به عنوان کد

Azure جلو درب WAF

Azure Application Gateway و Web Application Firewall

نمای کلی AWS WAF

مثال قانون XSS

اتوماسیون امنیتی AWS WAF

معماری اتوماسیون امنیتی AWS WAF

ایجاد یک شرایط تطبیق CSRF

شرایط تطبیق AWS WAF

تبدیل متن

ایجاد یک قانون WAF CSRF

نقشه راه دوره

ایجاد یک WAF WebAcl CSRF

مثال WebAcl

تست امنیت برنامه های کاربردی تعاملی IAST

Runtime Application SecuritySelf Protection RASP

راه حل های RASP و IAST

مقایسه RASP با WAF

آزمایشگاه 51 مسدود کردن حملات با WAF

در آزمایشگاه 51 خلاصه حملات مسدود کردن با WAF

بررسی CrossSite Scripting XSS

مثال XSS

Bug XSS را شکار کنید

رفع کد برای XSS

بررسی CSRF جعل درخواست کراس سایت

رفع CSRF

نظارت بر گزارش ناکافی OWASP A10

نقشه راه دوره

جعبه ابزار دفاع حسابرسی DevOps نحوه استفاده از آن

PCI DSS و DevOps مثال

DevOps Continuous Delivery و ITIL

پیاده سازی کنترل های CIS در DevOps 1

پیاده سازی کنترل های CIS در DevOps 2

Automating Complian ce Checking InSpec

خودکارسازی بررسی انطباق سرآشپز خودکار

معیارهای بنیاد Azure CIS

CIS Azure معیار بسته منبع InSpec Azure

معیارهای بنیاد CIS AWS

DevOps و Compliance

پروژه معیار امنیتی AWS

دستورات معیار امنیتی AWS

نقشه راه حسابرسی AWS

مشاور مورد اعتماد AWS

پیکربندی AWS

CloudMapper

آزمایشگاه 52 CloudMapper ممیزی مداوم

خلاصه آزمایشگاه 52 CloudMapper Continuous Audit

خلاصه DevOps و Compliance

DevOps Audit Defense Toolkit

تعریف خط مشی جعبه ابزار دفاع حسابرسی DevOps

کنترل تغییر جعبه ابزار دفاع حسابرسی DevOps

بررسی همتایان کیت ابزار دفاع حسابرسی DevOps

DevOps Audit Defense Toolkit Infrastructure به عنوان کد (1)

DevOps Audit Defense Toolkit Infrastructure به عنوان کد (2)

DevOps Audit Defense Toolkit Infrastructure به عنوان کد

قابلیت ردیابی DevOps Audit Defense Toolkit

جداسازی وظایف کیت ابزار دفاع حسابرسی DevOps

نقشه راه دوره

CloudTrail را به صورت مرکزی پیکربندی کنید

گزارش های جریان VPC

VPC Flow Log مثال CLI

VPC Flow Log CloudFormation مثال

گزارش های دسترسی به سرور CloudFront و S3

گزارش های دسترسی به تعادل بار برنامه

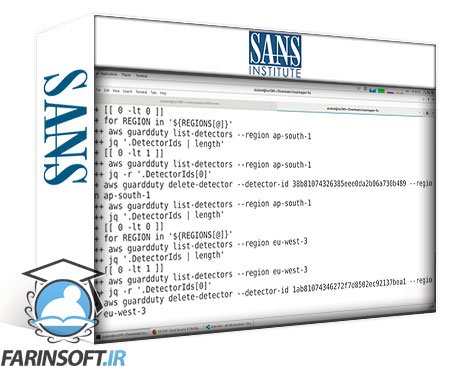

AWS GuardDuty

AWS GuardDuty Threat Detections

رویدادهای CloudWatch

مانیتورینگ معماری

نظارت بر امنیت

نقشه راه مانیتورینگ AWS

نظارت بر امنیت شخص ثالث

نگهبان ابر

فایل سیاست نگهبان ابری

گردش کار اصلاح Cloud Custodian

Cloud Custodian CloudTrail Log

قانون رویداد CloudCustdian CloudWatch

گزارش رویداد CloudCustdian CloudWatch

هدف رویداد CloudCustdian CloudWatch

عملکرد لامبدا نگهبان ابری

مرکز امنیتی آژور

Lab 53 Cloud Custodian Remediation

Lab 53 Summary Cloud Custodian Remediation

ارزیابی آسیب پذیری Azure

تشخیص ریسک امنیتی مایکروسافت

تجزیه و تحلیل لاگ لاگ

هاب امنیتی AWS

ورود به سیستم نظارت بر امنیت AWS

CloudTrail

نقشه راه دوره

تخریب محیط آزمایشگاه 54

نقشه راه دوره

تغییرات امنیتی با سی دی DevOps و Cloud Use

تغییرات امنیتی با DevOps و Cloud Embrace Change

تغییرات امنیتی با DevOps و Cloud Changing Culture

امنیت نمی تواند مسدود کننده باشد

امنیت را به خط لوله CICD تزریق کنید

چک لیست بردهای سریع 1

چک لیست بردهای سریع 2

چک لیست سود بلندمدت ساخت

چالش های پاداش NetWars

ابزارهای امنیتی DevOps

امنیت کانتینر

امنیت ابری

نویسندگان و مشارکت کنندگان

منابع دوره و اطلاعات تماس

نقشه راه دوره

برنامه درسی SANS DevSecOps

DevOpsSec

برای اطلاعات بیشتر در مورد DevOps 1

برای اطلاعات بیشتر در مورد DevOps 2

کنفرانس های DevOps

تحویل و استقرار مستمر

زیرساخت به عنوان کد

اتوماسیون امنیتی در زمان اجرا

حسابرسی مستمر

نظارت بر امنیت ابری

تخریب محیط آزمایشگاه 54

خلاصه

چالش های پاداش و منابع اضافی

راه اندازی دوره و آزمایشگاه:

مقدمه ای بر Cloud و DevOps:

تحویل مستمر:

تحویل ایمن مستمر:

اصول امنیت ابری:

زیرساخت امن به عنوان کد:

مدیریت پیکربندی به عنوان کد:

امنیت کانتینر:

ایمن سازی معماری ابر:

امنیت در Cloud CICD:

نظارت مستمر امنیت:

حفاظت از داده ها:

مدیریت اسرار:

ارکستراسیون استقرار:

تحویل امن محتوا:

امنیت میکروسرویس:

امنیت بدون سرور:

اتوماسیون امنیتی زمان اجرا:

حسابرسی مستمر:

نظارت بر امنیت ابری:

تخریب محیط آزمایشگاه 54:

خلاصه:

SEC540 Cloud Security and DevOps Automation

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها