در حال حاضر محصولی در سبد خرید شما وجود ندارد.

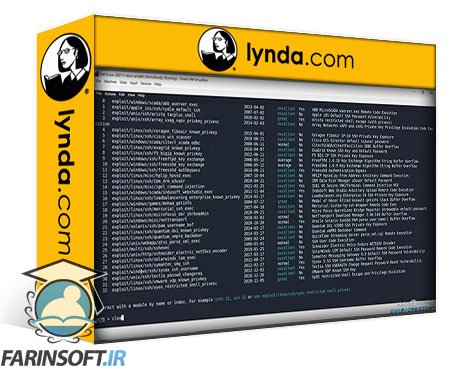

Metasploit یکی از رایج ترین ابزار مورد استفاده برای تست نفوذ و بهره برداری است. در این دوره، تستر نفوذ Prashant Pandey به شما نشان می دهد عناصر مختلف Metasploit، نحوه اعمال این عناصر در فعالیت های تست نفوذ، و آنچه شما می توانید پس از به خطر انداختن یک سیستم انجام دهید. Prashant با یک تاریخچه مختصر Metasploit و یک مرور کلی از معماری و عملکرد آن آغاز می شود. او شما را از طریق نصب آزمایشگاه راه می اندازد و نحوه نصب metasploit را بر روی سیستم خود دارید. بعد، Prashant بیش از عناصر مهم، مانند سوء استفاده، بارگیری، Metasploit DB و Meterpreter می رود. او چگونگی جمع آوری اطلاعات، ارزیابی آسیب پذیری ها و بهره برداری از اهداف را با استفاده از Metasploit را پوشش می دهد. پس از غواصی عمیق به MeterPreter، Prashant بررسی می کند که چگونه حمله های جانبی مشتری کار می کند و چگونه می توان آنها را در آزمایش نفوذ استفاده کرد. او با توضیح گام هایی که می توانید پس از موفقیت به خطر بیفتید، نتیجه گیری می کند.

عنوان اصلی : Penetration Testing with Metasploit

سرفصل های دوره :

مقدمه:

شروع به کار با metasploit

1. درک metasploit:

تاریخچه مختصر metasploit

Overview و معماری

چه چیزی می تواند متاسپولت انجام شود؟

برخی مفاهیم، شرایط و تعاریف

2. نصب و راه اندازی آزمایشگاه:

سیستم مورد نیاز برای metasploit

تنظیم محیط metasploit

تنظیم محیط MetasPloit: اوبونتو

تنظیم محیط Metasploit: Kali Linux

تنظیم دستگاه های هدف

3. ابتدا به metasploit نگاه کنید:

رابط های Metasploit (MSFCLI، MSFConsole، Armitage)

دستورات اساسی Msfconsole

سوء استفاده ها و بارگیری ها

مبانی پایگاه داده metasploit

نسخه های تجاری MetasPloit

4. جمع آوری اطلاعات با استفاده از metasploit:

جمع آوری اطلاعات منفعل

اجرای اسکن NMAP از Metasploit

Service-Centric Scans

با استفاده از اسکنرهای دیگر پورت

5. ارزیابی آسیب پذیری با استفاده از metasploit:

برنامه های وب اسکن با استفاده از WMAP

واردات نتایج Nessus Scan

6. بهره برداری هدف با استفاده از metasploit:

مراحل استثمار پایه: FTP نیروی بی رحم

عملیات استثمار پایه: FTP Backdoor

مراحل استثمار پایه: نیروی بی رحم SSH

7. Meterpreter Dive Dive:

درک MeterPreter

استفاده از موارد MeterPreter

دستورات Meterpreter

افزایش امتیاز با استفاده از MeterPreter

8. بهره برداری از طرف مشتری:

حملات جانبی مشتری چیست؟

حملات مبتنی بر ویدئو

اجرایی مخرب

9. پس از استثمار:

با استفاده از ماژول های پس از بهره برداری

رمزهای عبور و تشدید امتیاز

Pivoting

نتیجه گیری:

چه چیزی بعدی است؟

Penetration Testing with Metasploit

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

فیلم یادگیری Security Orchestration Automation And Response Soar

فیلم یادگیری Android App Penetration Testing

Introduction to the MITRE ATT&CK Framework

آموزش ایجاد و پیاده سازی یک برنامه مدیریت آسیب پذیری ها

Developing and Implementing Vulnerability Management Programs

آموزش ساخت یک برنامه ضد Phishing در سطح شرکت ها و سازمان ها

-The-Big-Picture-main-resized.jpg)

آموزش مباحث SOAR : اتومات کردن و پاسخگویی

-main-resized.jpg)

تست نفوذ با Metasploit

✨ تا ۷۰% تخفیف با شارژ کیف پول 🎁

مشاهده پلن ها