در حال حاضر محصولی در سبد خرید شما وجود ندارد.

شما آموزش داده می شود، در تمام راه های هکرها می توانند از طریق ایمیل، متن، تماس ها، مرور، فایل ها، تلفن های همراه، دستگاه های متصل به منزل و غیره مهندسی اجتماعی را مهندسی کنند. شما احساسات انسانی را که هکرها دوست دارند، می دانید برای به دست آوردن، به شما فریب دادن به آنها را به دسترسی به پول خود، حساب های شخصی، سیستم های سیستم و شرکت

شما متوقف خواهد شد حملات مهندسی اجتماعی موفق، با دیدن پرچم های قرمز در ایمیل های فیشینگ، پیام های متنی و تماس های تلفنی

یاد بگیرید چگونه به طور ایمن مرورگر خود را برای جلوگیری از اسکریپت های مخرب، کوکی ها، ردیاب ها و غیره پیکربندی کنید و همچنین حفظ حریم خصوصی خوب / ناشناس بودن در اینترنت

شما به خوبی در مورد چگونگی استفاده از ویندوز، Apple Macs، iPhones، Androids، به خوبی آشنا شوید و غیره

شما به صورت بصری در مورد چگونگی به طور موثر و به طور موثر مدیریت تمام کلمه عبور خود را

به شما نشان داده خواهد شد ثابت شده و موثر نرم افزار امنیتی سایبری برای نگه داشتن سیستم های خود را خصوصی و امن

شما با اطمینان مدیریت خود را ایمیل، فایل های کسب و کار، کامپیوتر، دستگاه های تلفن همراه و مرور اینترنت

شما احساس امنیت، امن و خصوصی در اینترنت

عنوان اصلی : Cyber Defense Pro

سرفصل های دوره :

1.1.1 بررسی اجمالی TestOut CyberDefense Pro

2.1.1 فرآیند و انواع تست نفوذ

2.1.3 داده های تهدید و اطلاعات

2.1.5 چرخه اطلاعات امنیتی

2.1.7 بررسی اجمالی شکار تهدید

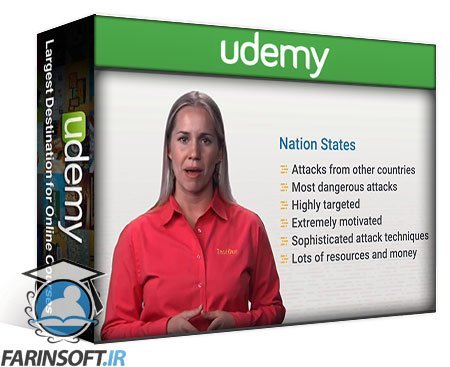

2.1.9 انواع بازیگران تهدید

2.2.1 چارچوب های حمله

2.2.3 تحقیق درباره تهدید

2.2.5 مدل سازی تهدید

2.2.7 به اشتراک گذاری اطلاعات تهدید

2.3.1 چارچوب ها و سیاست های امنیتی

2.3.3 دسته ها و انواع کنترل های امنیتی

3.1.1 بررسی اجمالی فرآیند شناسایی ریسک

3.2.1 بررسی اجمالی محاسبه ریسک

3.3.1 ارتباط و آموزش اجمالی

4.1.1 بررسی اجمالی مهندسی اجتماعی

4.1.3 انگیزه مهندسی اجتماعی

4.1.5 تکنیک های مهندسی اجتماعی

4.1.7 فیشینگ و تکنیک های مبتنی بر اینترنت

4.1.9 از جعبه ابزار مهندس اجتماعی استفاده کنید

4.2.1 مروری بر امنیت فیزیکی

4.2.3 حملات امنیتی فیزیکی

4.3.1 اقدامات متقابل و پیشگیری

5.1.1 فرآیندهای شناسایی

5.1.4 هک Google برای اسناد آفیس

5.1.5 شناسایی با TheHarvester

5.1.6 شناسایی با Nmap

5.2.1 اقدامات متقابل شناسایی

5.2.2 مشاهده خدمات ویندوز

5.2.4 مشاهده خدمات لینوکس

5.2.8 پخش بنر IIS را غیرفعال کنید

5.3.1 فرآیندهای اسکن

5.3.11 فرآیندهای اسکن و خاتمه

5.3.5 یک اسکن با Nmap انجام دهید

5.3.8 اسکن را با اسکریپت های Nmap انجام دهید

5.3.9 ملاحظات اسکن

6.1.1 شمارش

6.1.10 با Metasploit شمارش کنید

6.1.2 سیستم های عامل را برشمارید

6.1.3 ویندوز را برشمارید

6.1.4 یک سیستم لینوکس را شمارش کنید

6.1.6 با NetBIOS Enumerator شمارش کنید

6.1.9 با SoftPerfect شمارش کنید

6.2.1 شمارش اقدامات متقابل

6.2.3 انتقالهای DNS Zone را غیرفعال کنید

7.1.1 ارزیابی آسیب پذیری

7.1.3 اسکن آسیب پذیری را انجام دهید

7.2.1 چرخه حیات مدیریت آسیب پذیری

7.2.3 راه حل های آسیب پذیری

7.3.1 سیستم های امتیازدهی آسیب پذیری

7.4.1 ابزارهای ارزیابی آسیب پذیری

7.4.3 تجزیه و تحلیل اسکن آسیب پذیری

7.4.4 یک اسکن Nessus را پیکربندی کنید

7.4.5 تجزیه و تحلیل نتایج اسکن از یک گزارش Nessus

8.1.1 مدیریت هویت و دسترسی

8.1.3 فدراسیون

8.1.5 ورود به سیستم

8.2.1 افزایش امتیاز در ویندوز

8.2.10 Privilege Creep را کاوش کنید

8.2.2 از رسانه قابل بوت برای اصلاح حساب های کاربری استفاده کنید

8.2.3 پایگاه داده SAM را کرک کنید

8.2.4 رمز عبور ویندوز را تغییر دهید

8.2.6 کنترل حساب کاربری را پیکربندی کنید

8.2.8 از Fail2Ban استفاده کنید

8.2.9 افزایش امتیازات با Curl

8.3.1 بررسی اجمالی تهدیدات مدیریت هویت و دسترسی

8.3.10 از L0phtCrack برای بررسی رمزهای عبور استفاده کنید

8.3.11 سیاست های رمز عبور را پیکربندی کنید

8.3.3 حمله Keylogger

8.3.5 از جداول رنگین کمان استفاده کنید

8.3.7 رمزهای عبور را شکست دهید

8.3.8 فایل های محافظت شده با رمز عبور را شکست دهید

8.3.9 رمز عبور روتر را بشکنید

8.4.1 انواع گواهی

8.4.3 گواهینامه ها را مدیریت کنید

9.1.1 مروری بر بدافزار

9.1.10 یک تروجان HTTP ایجاد کنید

9.1.11 از ProRat برای ایجاد یک تروجان استفاده کنید

9.1.3 تروجان ها و درهای پشتی

9.1.5 نگرانی های بدافزار

9.1.7 تجزیه و تحلیل بدافزار

9.1.9 یک ویروس ایجاد کنید

9.2.1 نرم افزار ضد بدافزار

9.2.10 مهندسی معکوس را انجام دهید

9.2.11 درخواست های HTTP را با داده های دستکاری بررسی کنید

9.2.12 در وب سایت DVWA حرکت کنید

9.2.2 پورت های باز را با Netstat اسکن کنید

9.2.3 استفاده از پورت را با TCPView ردیابی کنید

9.2.9 بررسی اجمالی مهندسی معکوس

9.3.1 استشمام

9.3.14 اقدامات متقابل و شناسایی

9.3.15 تشخیص حالت بیجا

9.3.3 ترافیک شبکه Sniff با Wireshark

9.3.4 ترافیک شبکه Sniff با TShark

9.3.5 با TCPDump ترافیک را ضبط کنید

9.3.6 از SMAC برای جعل آدرس های MAC استفاده کنید

9.3.7 Poison ARP

9.3.9 Poison DNS

9.4.1 بررسی اجمالی ربودن جلسه

اقدامات متقابل ربودن جلسه 9.4.10

9.4.3 حملات سمت مشتری و شبکه

9.4.5 یک حمله DHCP Man-in-the-Middle انجام دهید

9.4.8 ربودن جلسه وب را تنظیم کنید

9.5.1 مروری بر انکار سرویس (DoS).

9.5.11 اقدامات متقابل DoS

9.5.3 انواع حمله DoS

9.5.5 یک SYN Flood انجام دهید

9.5.8 یک حمله DoS و DDoS راه اندازی کنید

9.6.1 تزریق SQL

9.6.10 یک برنامه وب را با Burp Suite آزمایش کنید

9.6.3 انواع حمله تزریق SQL

9.6.5 از SQL در یک صفحه وب سوء استفاده کنید

9.6.7 اقدامات متقابل تزریق SQL

9.6.9 اشکالات تزریق SQL را با sqlmap بیابید

10.1.1 نظارت بر امنیت

10.1.3 سیستم تشخیص نفوذ (IDS)

10.1.5 فرار از IDS

10.1.7 تشخیص نفوذ و پیشگیری با Snort

10.1.8 تشخیص و پیشگیری از نفوذ با Suricata

10.2.1 فایروال ها

10.2.11 دسترسی از راه دور NPS را پیکربندی کنید

10.2.3 فرار از فایروال ها

10.2.5 یک فایروال محیطی را پیکربندی کنید

10.2.7 از تشخیص فایروال اجتناب کنید

10.2.9 دور زدن فایروال ویندوز با Metasploit

10.3.1 هانی پات

10.3.3 از Honeypots فرار کنید

10.3.5 ترافیک شبکه مخرب را با Honeypot شناسایی کنید

10.3.7 Blackholing و DNS Sinkholing

10.4.1 هک وب سرور

10.4.3 حملات وب سرور

10.4.5 بازتاب یک وب سایت با HTTrack

10.4.6 استخراج اطلاعات وب سرور

10.4.9 اقدامات متقابل وب سرور

10.5.1 کنترل دسترسی به شبکه (NAC)

مجوزهای 10.5.3

10.5.5 مجوزهای فایل را با icacls تغییر دهید

10.6.1 برنامه های کاربردی وب

10.6.11 اقدامات متقابل برنامه وب

10.6.12 یک وب سایت را با Acunetix اسکن کنید

10.6.14 مسدود کردن URL را تنظیم کنید

10.6.3 هک برنامه های وب

10.6.5 حملات سرریز

10.6.7 حملات دستکاری میدان پنهان

10.6.8 از آسیبپذیریهای اسکریپت بین سایتی استفاده کنید

10.7.1 سیستم های جاسازی شده

10.7.3 سیستم های کنترل کننده

10.7.5 ساختمان ها و سیستم های خودرو

10.7.7 از Windows Defender Application Control استفاده کنید

11.1.1 نمای کلی بی سیم

11.1.10 اقدامات متقابل هک بی سیم

11.1.12 یک دستگاه سرکش را شناسایی کنید

11.1.15 یک پورتال اسیر راه اندازی کنید

11.1.3 رمزگذاری و احراز هویت بی سیم

11.1.5 هک بی سیم

11.1.7 تجزیه و تحلیل بسته Wi-Fi

11.1.8 کرک رمزگذاری Wi-Fi با Aircrack-ng

11.2.1 تهدیدات بلوتوث

11.2.3 دستگاه های بلوتوث آسیب پذیر را کشف کنید

11.3.1 حملات دستگاه تلفن همراه

11.3.3 سیستم عامل های دستگاه تلفن همراه

11.3.5 از اندروید با بارهای باینری بهره برداری کنید

11.3.6 ایمن سازی دستگاه های تلفن همراه

11.3.8 دفاع از دستگاه موبایل

11.4.1 رایانش ابری

11.4.10 از ScoutSuite برای تجزیه و تحلیل زیرساخت های ابری استفاده کنید

11.4.3 تهدیدات ابری

11.4.5 حملات ابری

11.4.7 امنیت ابری

11.4.9 فایلهای امن در فضای ابری

11.5.1 اینترنت اشیا

11.5.10 اینترنت اشیا را با Nmap اسکن کنید

11.5.3 فن آوری ها و پروتکل های اینترنت اشیا

11.5.5 چالش های امنیتی اینترنت اشیا

11.5.7 امنیت اینترنت اشیا

11.5.9 اینترنت اشیا را با Shodan جستجو کنید

12.1.1 تضمین سخت افزار

12.1.3 رمزگذاری داده ها

12.1.4 رمزگذاری هارد دیسک

12.1.6 تقسیم بندی

12.1.8 پردازش ایمن

12.2.1 اطلاعات امنیتی و مدیریت رویداد (SIEM) نمای کلی

12.2.3 راه اندازی دسترسی به لوازم امنیتی

12.2.6 از Security Onion v2 - Hunter استفاده کنید

12.2.7 از Security Onion v2 - Kibana استفاده کنید

12.3.1 بررسی اجمالی گزارش

12.3.10 پیکربندی اشتراک های آغاز شده توسط گردآورنده

12.3.11 پیکربندی اشتراک های آغاز شده از منبع

12.3.14 ترافیک شبکه را با NetworkMiner تجزیه و تحلیل کنید

12.3.3 پیکربندی ثبت مرکزی با دستگاه های سیسکو

12.3.4 از pfSense برای ثبت رویدادها استفاده کنید

12.3.5 ارزیابی گزارش رویدادها در pfSense

12.3.8 رویدادها را با نمایشگر رویداد ثبت کنید

12.3.9 اشتراک های رویداد Windows

12.4.1 بررسی اجمالی مدیریت دارایی

12.4.3 مروری بر زنجیره تامین

12.4.5 بررسی اجمالی مدیریت تغییر

12.5.1 مروری بر مدیریت مجازی سازی

13.1.1 یکپارچه سازی چرخه عمر توسعه نرم افزار (SDLC).

13.1.3 معماری سرویس گرا

13.1.5 روشهای ارزیابی و کدگذاری

13.2.1 بررسی اجمالی اتوماسیون

13.2.3 فن آوری های اتوماسیون

14.1.1 مروری بر حریم خصوصی داده ها

14.1.2 کنترل های فنی حریم خصوصی داده ها

14.1.4 پیشگیری از از دست دادن داده (DLP)

14.1.6 روش های نظارت بر داده ها

14.1.8 نوشتن قوانین و پرس و جو

14.2.1 هش

14.2.2 الگوریتم های هش

14.2.4 یکپارچگی هش MD5 را تأیید کنید

14.3.1 بررسی اجمالی پزشکی قانونی دیجیتال

14.3.10 یک تصویر درایو Forensic با DC3DD ایجاد کنید

14.3.11 یک تصویر درایو پزشکی قانونی را با کالبد شکافی بررسی کنید

14.3.3 نرم افزار پزشکی قانونی

14.3.5 ذخیره حافظه جستجو برای بدافزار

14.3.6 مروری بر تکنیک های پزشکی قانونی

14.3.8 یک تصویر درایو Forensic با FTK ایجاد کنید

14.3.9 یک تصویر درایو Forensic با Guymager ایجاد کنید

14.4.1 بررسی اجمالی تجزیه و تحلیل ایمیل

15.1.1 بررسی اجمالی واکنش به حادثه

15.1.3 آماده سازی واکنش به حادثه

15.2.1 تشخیص و تجزیه و تحلیل

15.2.3 شاخص های سازش

15.2.5 مهار

15.3.1 ریشه کنی

15.3.3 فضای دیسک را پاک کنید

15.3.4 یک دیسک کامل را با Darik's Nuke پاک کنید

15.3.5 بازیابی

15.3.7 بازیابی فایل های پاک شده با Recuva

15.3.8 فعالیت های پس از حادثه

15.4.1 شاخص های سازش مرتبط با شبکه

15.4.3 با dnscat2 یک تونل DNS ایجاد کنید

15.4.4 شاخص های سازش مرتبط با میزبان

15.4.7 شاخصهای مصالحه مرتبط با برنامه

Cyber Defense Pro

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.