در حال حاضر محصولی در سبد خرید شما وجود ندارد.

راهنمای حرفه ای هک کردن اخلاق شما. یادگیری تست نفوذ هیکتیک اخلاقی (PENTEST +) با ابزارهای هک رایگان به عنوان NMAP

عنوان اصلی : Hands-on: Complete Penetration Testing and Ethical Hacking

سرفصل های دوره :

مقدمه ای بر دوره کامل هک اخلاقی :

سوالات متداول در مورد هک اخلاقی در Udemy:

سوالات متداول در مورد تست نفوذ در Udemy:

آزمایشگاه را راه اندازی کنید:

سکوهای مجازی سازی

فعال کردن مجازی سازی (VT-x یا AMD-V) در BIOS

نمودار معماری آزمایشگاه

استفاده از VirtualBox در مقابل VMware

نصب و اجرای Oracle VM VirtualBox

نصب Kali با استفاده از تصویر VMware - مرحله 1

نصب Kali با استفاده از تصویر VMware - مرحله 2

نصب Kali با استفاده از تصویر VMware - مرحله 3

نصب Kali با استفاده از فایل ISO برای VMware - مرحله 1

نصب Kali با استفاده از فایل ISO برای VMware - مرحله 3

نصب Kali در VirtualBox با استفاده از فایل OVA - مرحله 1

نصب Kali در VirtualBox با استفاده از فایل OVA - مرحله 2

نصب Kali در VirtualBox با استفاده از فایل OVA - مرحله 3

نصب Kali با استفاده از فایل ISO برای VirtualBox - مرحله 1

نصب Kali با استفاده از فایل ISO برای VirtualBox - مرحله 2

نصب Kali با استفاده از فایل ISO برای VirtualBox - مرحله 3

Linux Metasploitable

Metasploitable برای VirtualBox

برنامه های وب شکسته OWASP

سیستمهای عامل ویندوز رایگان در VMware

سیستمهای عامل ویندوز رایگان در Oracle VM VirtualBox

سیستم های ویندوز به عنوان قربانی

پیکربندی شبکه NAT برای VirtualBox: مورد بازبینی مجدد قرار گرفت

اتصالات ماشین های مجازی

مقدمه ای بر تست نفوذ (Pentest +):

محتوای تست نفوذ

تعریف "آزمون نفوذ"

انواع تست نفوذ

ممیزی های امنیتی

اسکن آسیب پذیری

رویکردهای تست نفوذ

برنامه ریزی تست نفوذ

مراحل تست نفوذ

مسائل حقوقی و استانداردهای تست

کوئیز - مقدمه ای بر تست نفوذ

اصول شبکه:

محتوای مبانی شبکه

شرایط اصلی شبکه

مدل های مرجع

مبانی TCP/IP (شبکه سازی).

مدل مرجع OSI در مقابل مدل مرجع TCP/IP

لایه های شبکه در دنیای واقعی

لایه 2 - لایه پیوند داده

لایه 2: اترنت - اصول، فریم ها و سرصفحه ها

لایه 2: تجزیه و تحلیل بسته های ARP

لایه 2: VLAN (شبکه های محلی مجازی)

لایه 2: WLAN (شبکه های محلی بی سیم)

لایه 3 - لایه شبکه

لایه 3: IP (پروتکل اینترنت)

لایه 3: سیستم آدرس دهی IPv4

لایه 3: سربرگ بسته IPv4

لایه 3: زیرشبکه - شبکه های کلاسی

لایه 3: ماسک های زیر شبکه

لایه 3: درک زیرشبکه های IPv4

لایه 3: کمبود آدرس IPv4

لایه 3: شبکه های خصوصی

لایه 3: شبکه های خصوصی - نمایش

لایه 3: NAT (ترجمه آدرس شبکه)

لایه 3: IPv6، هدر بسته و آدرس دهی

لایه 3: DHCP - مکانیسم چگونه کار می کند

لایه 3: ICMP (پروتکل پیام کنترل اینترنت)

لایه 3: Traceroute

لایه 4 - لایه انتقال

لایه 4: TCP (پروتکل کنترل انتقال)

لایه 4: سربرگ TCP

لایه 4: UDP (پروتکل دیتاگرام کاربر)

لایه 5-7 - لایه کاربردی

لایه 7: DNS (سیستم نام دامنه)

لایه 7: HTTP (پروتکل انتقال متن فوق العاده)

لایه 7: HTTPS

خلاصه مبانی شبکه

آزمون - مبانی شبکه

اسکن شبکه در هک اخلاقی:

محتوای بخش (اسکن شبکه در هک اخلاقی)

انواع اسکن شبکه

اسکن غیرفعال با Wireshark

اسکن غیرفعال با جداول ARP

اسکن فعال با Hping

NMAP: نقشهبردار شبکه:

مقدمه ای بر Nmap

پینگ اسکن

مبانی TCP/IP (شبکه سازی).

مدل TCP/IP در یک مثال

مبانی پروتکل های TCP و UDP

مقدمه ای بر پورت اسکن

SYN Scan

جزئیات اسکن پورت

اسکن UDP

تشخیص نسخه در Nmap

تشخیص سیستم عامل

مدیریت ورودی و خروجی در Nmap

موتور اسکریپت Nmap: مقدمه

موتور اسکریپت Nmap: مثال اول

موتور اسکریپت Nmap: مثال دوم

Nmap Aggressive Scan

نحوه دور زدن اقدامات امنیتی در اسکن Nmap

زمان بندی اسکن ها

برخی دیگر از انواع اسکن: XMAS، ACK، و غیره.

اسکن بیکار (Zombie).

آزمون - اسکن شبکه و نقشه N

اسکن آسیب پذیری و معرفی Nessus:

مقدمه ای بر اسکن آسیب پذیری

مقدمه ای بر نسوس

Nessus® Home vs Nessus® Essentials

Nessus: دانلود کنید

Nessus: نصب و راه اندازی

Nessus: اولین اسکن

یک اسکن تهاجمی

نتایج یک اسکن تهاجمی

نتایج یک اسکن تهاجمی با سیستم های ویندوز

Nessus: عملکرد گزارش

Exploitation (Gaining Session):

محتوای بهره برداری

اصطلاحات بهره برداری

پایگاه های داده بهره برداری

بهره برداری دستی

چارچوب های بهره برداری

Metasploit Framework (MSF): مقدمه

معماری Metasploit Framework

معرفی کنسول MSF

کنسول MSF: مقداردهی اولیه

کنسول MSF: عملکرد جستجو و رتبه بندی اکسپلویت ها

کنسول MSF: یک اکسپلویت را پیکربندی و اجرا کنید

اجرای اولین اکسپلویت در Meterpreter

مبانی مترپرتر در لینوکس

مبانی مترپرتر در ویندوز

عبور از Hash: هک حتی هیچ آسیب پذیری وجود ندارد

Pass the Hash: Preparation

Pass the Hash: Gathering some Hash

عبور از Hash: دارایی های دیگر را امتحان کنید

استفاده از پست (حفظ دسترسی):

مقدمه ای بر پسا بهره برداری

پایداری: چیست؟

ماژول پایداری مترپرتر

روی ویندوز 8 با استفاده از ماژول پایداری Meterpreter ادامه دهید

روش دیگری برای ماندگاری: Persistence Exe - I

روش دیگری برای تداوم: Persistence Exe - II

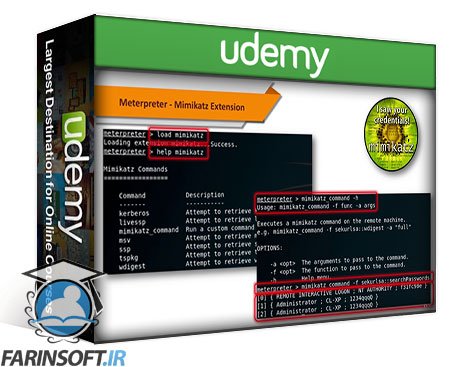

متربرتر برای پس از بهره برداری

متربرتر برای پس از بهره برداری: پسوند هسته

Meterpreter برای Post-Exploitation: Core Extension - Session Commands

متربرتر برای پس از بهره برداری: پسوند هسته - فرمان کانال

متربرتر برای پس از بهره برداری: برنامه افزودنی هسته - دستورات مهاجرت

متربرتر برای پس از بهره برداری: برنامه افزودنی Stdapi

Meterpreter برای Post-Exploitation: پسوند Stdapi - دستورات سیستم فایل

Meterpreter برای Post-Exploitation: برنامه افزودنی Stdapi - دستورات سیستم

Meterpreter برای Post-Exploitation: برنامه افزودنی Stdapi - دستورات رابط کاربری

متربرتر برای پس از بهره برداری: برنامه افزودنی ناشناس

ماژول های پست Metasploit Framework (MSF)

ماژول های پست: جمع آوری ماژول ها

ماژول های پست: مدیریت ماژول ها

آزمون - بهره برداری و پس از بهره برداری

شک کردن رمز عبور در هک اخلاقی:

مقدمه ای بر شکستن پسورد

هش های رمز عبور سیستم های ویندوز

هش های رمز عبور سیستم های لینوکس

طبقه بندی شکستن رمز عبور

ابزارهای شکستن رمز عبور

Hydra: شکستن رمز عبور یک برنامه وب

شکستن رمز عبور با کاین و هابیل

Cain & Abel - مرحله 1: نصب و اولین اجرا

قابیل و هابیل: جمع آوری هش

قابیل و هابیل: وارد کردن هش

قابیل و هابیل: حمله با نیروی بی رحم

جان چاک دهنده

جمع آوری اطلاعات از طریق اینترنت:

محتوای بخش (جمع آوری اطلاعات)

استفاده از موتورهای جستجو برای جمع آوری اطلاعات

ابزار موتور جستجو: SearchDiggity

شدان

جمع آوری اطلاعات درباره مردم

آرشیو وب

FOCA - سازمانهای اثرانگشتی با آرشیوهای جمعآوریشده

ابزارهای اثرانگشت: Harvester و Recon-NG

Maltego - ابزار تجزیه و تحلیل پیوندهای بصری

تست نفوذ برنامه وب:

محتوای تست نفوذ

اصطلاحات پایه - I

اصطلاحات پایه - II

رهگیری ترافیک HTTP با Burp Suite

رهگیری ترافیک HTTPS با Burp Suite

طبقه بندی حملات وب

Zed Attack Proxy (ZAP): یک اسکنر آسیب پذیری برنامه وب

ZAP: به عنوان یک پروکسی شخصی

ZAP: رهگیری ترافیک HTTPS

ZAP: یک اسکن پیشرفته - اسکن وب سایتی که نیاز به ورود به سیستم دارد

اشکالات جمع آوری اطلاعات و پیکربندی - I

اشکالات جمع آوری اطلاعات و پیکربندی - II

دستکاری ورودی و خروجی

XSS (Scripting Cross Site) - XSS منعکس شده

XSS (Scros Site Scripting) - XSS ذخیره شده و مبتنی بر DOM

BeEF - چارچوب بهره برداری مرورگر

تزریق SQL - قسمت اول

تزریق SQL - قسمت سوم

احراز هویت

حملات احراز هویت

Hydra: شکستن رمز عبور یک برنامه وب

نقص مجوز

نمایش حمله پیمایش مسیر

مدیریت جلسه

تثبیت و نمایش جلسه

جعل درخواست متقابل سایت (CSRF)

مهندسی اجتماعی و حملات فیشینگ:

محتوای بخش ( مهندسی اجتماعی و حملات فیشینگ )

اصطلاحات مهندسی اجتماعی

اصطلاحات مهندسی اجتماعی - II

ایجاد بدافزار - اصطلاحات

MSF Venom - قسمت اول

MSF Venom - قسمت دوم

حجاب برای ایجاد بدافزار

TheFatRat برای ایجاد بدافزار

TheFatRat در عمل

TheFatRat - غلبه بر یک مشکل

جاسازی بدافزار در فایلهای PDF

جاسازی بدافزار در اسناد Word

جاسازی بدافزار در افزونه های فایرفاکس

پروژه امپراتوری - نصب

امپراتوری در عمل - قسمت اول

امپراتوری در عمل - قسمت دوم

بهره برداری از آسیب پذیری های جاوا

جعبه ابزار مهندسی اجتماعی (SET) برای فیشینگ

ارسال ایمیل های جعلی برای فیشینگ

مهندسی اجتماعی از طریق تلفن با نام Vishing

حملات لایه شبکه و لایه ۲:

محتوای بخش (لایه شبکه و حملات لایه 2)

GNS3 - شبیه ساز شبکه گرافیکی

GNS3: راه اندازی اولین پروژه

GNS3: اجزای ابزار

GNS3: ساخت شبکه

GNS3: اتصال VMware VMs (از جمله Kali) به شبکه

GNS3: پیکربندی سوئیچ و روتر (سیسکو) و ایجاد VLAN

مقدمه ای بر امنیت شبکه

بو کشیدن

شبکه اسنیفینگ با TCPDump

Wireshark برای شناسایی ترافیک شبکه

Wireshark: دنبال کردن جریان

Wireshark: خلاصه شبکه

دستگاههای شبکه فعال: روتر، سوئیچ، هاب

چگونه فضای اسنیفینگ را گسترش دهیم؟

MAC Flood: سوئیچینگ

MAC Flood با استفاده از Macof

اقدامات مقابله با سیل MAC

جعل ARP

مسمومیت حافظه پنهان ARP با استفاده از Ettercap

DHCP Starvation و DHCP Spoofing

مکانیسم DHCP

گرسنگی DHCP - سناریو

تظاهرات گرسنگی DHCP با یرسینیا

VLAN Hopping

VLAN Hopping: Switch Spoofing

VLAN Hopping: Double Tagging

تست نفوذ و ممیزی دستگاههای فعال شبکه:

شناسایی: یافتن پورت ها و خدمات باز با استفاده از NMAP

شکست رمز عبور

شکستن رمز عبور SSH آنلاین با Hydra

به خطر انداختن SNMP: SNMP چیست؟

به خطر انداختن SNMP: یافتن نامهای انجمن با استفاده از اسکریپتهای NMAP

به خطر انداختن SNMP: نوشتن بررسی دسترسی با استفاده از ابزار SNMP-Check

به خطر انداختن SNMP: گرفتن پیکربندی SNMP با استفاده از Metasploit

نقاط ضعف دستگاه های شبکه

روش های ایجاد رمز عبور روترهای سیسکو

مدیریت هویت در دستگاه های شبکه

ACL (لیست های کنترل دسترسی) در سوئیچ ها و روترهای Cisco

امنیت پروتکل SNMP

پاداش:

پاداش

Hands-on: Complete Penetration Testing and Ethical Hacking

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.

CompTIA Cloud | CompTIA Cloud+ CV0-003 Exam Preparation Lab

روبی برای مبتدیان: یادگیری کدنویسی Ruby

TryHackMe- Fun Way to Learn Ethical Hacking & Cyber Security

Nmap for Ethical Hacking: Develop Network Security Skills

کورس یادگیری کامل CompTIA A+ 220-1101, 220-1102

Comptia Security Plus | Comptia Security+ (SY0-601) Prep Lab

-Complete-Course-main-resized.jpg)

کورس یادگیری CompTIA Pentest+ PT0-002 : هک اخلاق مدار

HackTheBox & TryHackMe- Cyber Security Upskilling Platforms

-Prep-Lab--Comptia-Network+-main-resized.jpg)

کورس یادگیری CompTIA Network+ N10-008

کورس هک اندروید : Ethical Hacking for Android Apps & Devices

اطلاع رسانی حذف دوره های قدیمی و تخفیفات نوروزی مشاهده