در حال حاضر محصولی در سبد خرید شما وجود ندارد.

بیاموزید که چگونه تمرینات تقلید دشمن تیم قرمز را انجام دهید تا پایان

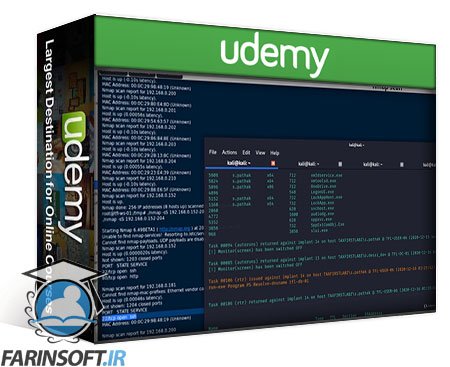

عنوان اصلی : Adversary Emulation: Mimicking a real-world cyber attack

سرفصل های دوره :

مقدمه:

تقلید دشمن چیست؟

آشنایی با چارچوب Miter Att & CK

خلاصه

منابع

تنظیم دستگاه و ابزارهای مهاجم:

نمای کلی

تنظیم کالی لینوکس

ابزارهای نصب / بارگیری

سرور وب را تنظیم کنید تا ابزارها از شبکه هدف در دسترس باشد

تنظیم محیط با استفاده از درخت گیلاس را تنظیم کنید

خلاصه

recon:

نمای کلی

Recon (OSINT)

Recon (Dirbuster)

خلاصه

سازش اولیه:

نمای کلی

به دست آوردن جایگاه

خلاصه

امتیازات را افزایش می دهد:

نمای کلی

بازسازی امتیاز امتیاز

از گاو کثیف 101 بهره برداری می کند

افزایش امتیازات

خلاصه

پایداری:

نمای کلی

ایجاد پایداری از طریق POSHC2

سه ردیف فرمان و کنترل

خلاصه

بازسازی داخلی:

نمای کلی

بازسازی داخلی (کشف میزبان و اسکن بندر)

خلاصه

حرکت جانبی:

نمای کلی

تولید نام کاربری و رمز عبور سفارشی

برنامه وب Outlook Brute-Forcing

فیشینگ یک کارمند (مهندسی اجتماعی)

خلاصه

جنبش جانبی - افزایش امتیاز:

نمای کلی

با استفاده از PowerUP ، افزایش امتیازات امتیاز

آسیب پذیری مسیر خدمات بی نظیر 101

بررسی مجوزها

افزایش امتیازات

ایجاد پایداری از طریق POSHC2

خلاصه

حرکت جانبی - شمارش دامنه:

نمای کلی

جمع آوری اطلاعات دامنه Active Directory با استفاده از Sharphound

تجزیه و تحلیل اطلاعات دامنه Active Directory با استفاده از خون

خلاصه

جنبش جانبی - افزایش امتیاز دامنه:

نمای کلی

اعتبارات دامپینگ از طریق Mimikatz

حمله بیش از حد-هاش

ایجاد پایداری در کنترل دامنه از طریق POSHC2

خلاصه

حرکت جانبی دامنه و تجزیه و تحلیل داده ها:

نمای کلی

بازپرداخت اعتبار از کنترل کننده دامنه

دسترسی به دستگاه مدیر پایگاه داده

خلاصه

تجزیه و تحلیل داده ها و داده های تفریحی:

نمای کلی

تبدیل کلید خصوصی SSH

تونل های SSH 101

ایجاد یک تونل SSH پویا

غارت

خلاصه

recap مسیر حمله:

recap مسیر حمله

نقشه برداری مسیر حمله با Miter Att & CK

حذف ردپاها:

نمای کلی

حذف ردپاها از سرور وب

حذف ردپای از دستگاه کاربر (قسمت 1)

حذف ردپای از دستگاه کاربر (part2)

حذف ردپاها از کنترل کننده دامنه

حذف ردپای از دستگاه کاربر (part3)

خلاصه

مشاهدات و توصیه ها:

نمای کلی

مشاهدات

توصیه ها

گزارش نامزدی:

گزارش نامزدی

منابع و بازخورد دوره:

منابع و بازخورد دوره

نتیجه گیری:

نتیجه گیری

تنظیم آزمایشگاه:

دسترسی به آزمایشگاه تقلید دشمن تیم قرمز (مالیات اول Labz)

شناسه حساب AWS

ایجاد حساب AWS IAM

مشترک شدن در آپاچی گواکامول امی

مدیریت آزمایشگاه از طریق AKSH

Adversary Emulation: Mimicking a real-world cyber attack

در این روش نیاز به افزودن محصول به سبد خرید و تکمیل اطلاعات نیست و شما پس از وارد کردن ایمیل خود و طی کردن مراحل پرداخت لینک های دریافت محصولات را در ایمیل خود دریافت خواهید کرد.